标题: 6.2【加强骑兵攻击】 [打印本页]

作者:

59054695 时间: 2021-3-22 17:58 标题: 6.2【加强骑兵攻击】

0043BDA9 |. E8 03D0FCFF CALL Ekd5.00408DB1 ; \Ekd5.00408DB1

0043BDA9 E8 926CFDFF CALL Ekd5.00412A40

00412A40 /$ 55 PUSH EBP

00412A41 |. 8BEC MOV EBP,ESP

00412A43 |. FF75 14 PUSH DWORD PTR SS:[EBP+14] ; /Arg4

00412A46 |. FF75 10 PUSH DWORD PTR SS:[EBP+10] ; |Arg3

00412A49 |. FF75 0C PUSH DWORD PTR SS:[EBP+C] ; |Arg2

00412A4C |. FF75 08 PUSH DWORD PTR SS:[EBP+8] ; |Arg1

00412A4F |. E8 5D63FFFF CALL Ekd5.00408DB1 ; \Ekd5.00408DB1

00412A54 |. 8945 10 MOV DWORD PTR SS:[EBP+10],EAX

00412A57 |. 8B4D 08 MOV ECX,DWORD PTR SS:[EBP+8]

00412A5A |. E8 303BFFFF CALL Ekd5.0040658F

00412A5F |. 6A 01 PUSH 1 ; /Arg4 = 00000001

00412A61 |. 6A 01 PUSH 1 ; |Arg3 = 00000001

00412A63 |. 6A 40 PUSH 40 ; |Arg2 = 00000040 宝物号

00412A65 |. 6A 32 PUSH 32 ; |Arg1 = 00000032 人物特效号

00412A67 |. E8 6DD7FFFF CALL Ekd5.004101D9 ; \Ekd5.004101D9

00412A6C |. 85C0 TEST EAX,EAX

00412A6E |. 74 1A JE SHORT Ekd5.00412A8A

00412A70 |. 8B4D 0C MOV ECX,DWORD PTR SS:[EBP+C]

00412A73 |. E8 1B000000 CALL Ekd5.00412A93

00412A78 |. 83F8 00 CMP EAX,0

00412A7B |. 75 0D JNZ SHORT Ekd5.00412A8A

00412A7D |. FF75 10 PUSH DWORD PTR SS:[EBP+10]

00412A80 |> 6A 32 PUSH 32 加成比例50%

00412A82 |. E8 0DCC0B00 CALL Ekd5.004CF694

00412A87 |. 0145 10 ADD DWORD PTR SS:[EBP+10],EAX

00412A8A |> 8B45 10 MOV EAX,DWORD PTR SS:[EBP+10]

00412A8D |. 8BE5 MOV ESP,EBP

00412A8F |. 5D POP EBP

00412A90 \. C2 1000 RETN 10

00412A93 /$ 55 PUSH EBP

00412A94 |. 8BEC MOV EBP,ESP

00412A96 |. E8 0C8A0200 CALL Ekd5.0043B4A7

00412A9B |. 3C 27 CMP AL,27

00412A9D |. 77 0D JA SHORT Ekd5.00412AAC

00412A9F |. 25 FF000000 AND EAX,0FF

00412AA4 |. 8A80 C0204D00 MOV AL,BYTE PTR DS:[EAX+4D20C0]

00412AAA |. EB 02 JMP SHORT Ekd5.00412AAE

00412AAC |> 33C0 XOR EAX,EAX

00412AAE |> 8BE5 MOV ESP,EBP

00412AB0 |. 5D POP EBP

00412AB1 \. C3 RETN

[ 本帖最后由 59054695 于 2021-3-23 11:15 编辑 ]

作者:

whh 时间: 2021-3-22 18:20

实测 对全兵种都增加了50%的伤害

[ 本帖最后由 whh 于 2021-3-22 18:59 编辑 ]

作者:

whh 时间: 2021-3-22 23:16

刚修改完测试时发现全兵种伤害都增加50%,测试时控制敌军行动,发现敌军攻击会秒杀,将敌军攻击改为1,我军hp改为999,问题依然存在;

重开游戏,所有人攻击别人都是秒杀

作者:

天道圣君 时间: 2021-3-23 09:07

重复搞了好几遍。。。还是秒杀

作者:

59054695 时间: 2021-3-23 09:30 标题: 回复 #2 whh 的帖子

已修正

00412A6E |. 74 1A JE SHORT Ekd5.00412A8A

这里写错了

作者:

whh 时间: 2021-3-23 10:18 标题: 回复 #5 59054695 的帖子

修正后秒杀问题已经解决,但还是对全兵种生效

实际效果是【加强攻击】

[ 本帖最后由 whh 于 2021-3-23 10:29 编辑 ]

作者:

59054695 时间: 2021-3-23 11:03 标题: 回复 #6 whh 的帖子

你是用的岳飞当底版吧,岳飞设置的骑兵和步行和常规是相反的。

作者:

whh 时间: 2021-3-23 11:10 标题: 回复 #7 59054695 的帖子

用的6.2的引擎,不是岳飞传

作者:

59054695 时间: 2021-3-23 11:15 标题: 回复 #8 whh 的帖子

00412A70 |. 8B4D 0C MOV ECX,DWORD PTR SS:[EBP+C]

这里修正一下

作者:

whh 时间: 2021-3-23 11:24 标题: 回复 #9 59054695 的帖子

成功了,谢谢白神

作者:

zhoufangzun 时间: 2021-3-24 08:45

白神,0043BDA9这个位置和疾风攻击发生了冲突,请问怎么改可以不发生冲突?

作者:

whh 时间: 2021-5-18 15:17

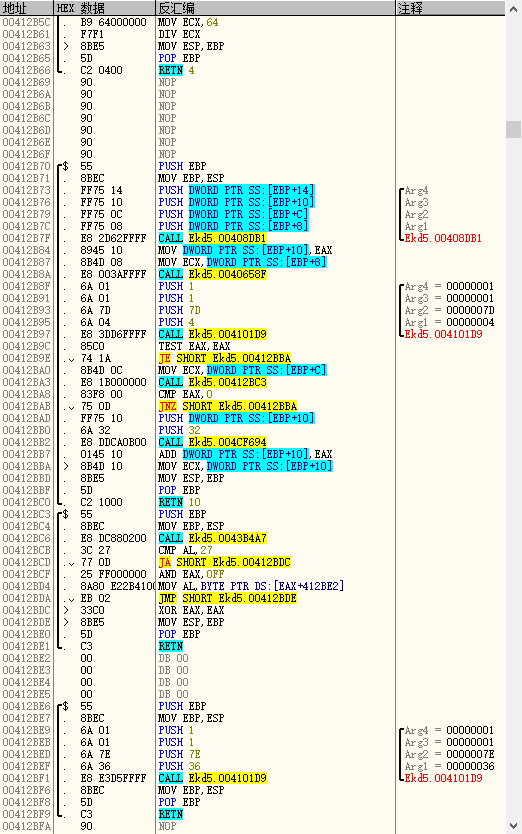

白神,6.2修正版 修改以后所有人伤害都变成 1

00412B70 /$ 55 PUSH EBP

00412B71 |. 8BEC MOV EBP,ESP

00412B73 |. FF75 14 PUSH DWORD PTR SS:[EBP+14] ; /Arg4

00412B76 |. FF75 10 PUSH DWORD PTR SS:[EBP+10] ; |Arg3

00412B79 |. FF75 0C PUSH DWORD PTR SS:[EBP+C] ; |Arg2

00412B7C |. FF75 08 PUSH DWORD PTR SS:[EBP+8] ; |Arg1

00412B7F |. E8 2D62FFFF CALL Ekd5.00408DB1 ; \Ekd5.00408DB1

00412B84 |. 8945 10 MOV DWORD PTR SS:[EBP+10],EAX

00412B87 |. 8B4D 08 MOV ECX,DWORD PTR SS:[EBP+8]

00412B8A |. E8 003AFFFF CALL Ekd5.0040658F

00412B8F |. 6A 01 PUSH 1 ; /Arg4 = 00000001

00412B91 |. 6A 01 PUSH 1 ; |Arg3 = 00000001

00412B93 6A 7D PUSH 7D

00412B95 |. 6A 04 PUSH 4 ; |Arg1 = 00000004

00412B97 |. E8 3DD6FFFF CALL Ekd5.004101D9 ; \Ekd5.004101D9

00412B9C |. 85C0 TEST EAX,EAX

00412B9E |. 74 1A JE SHORT Ekd5.00412BBA

00412BA0 |. 8B4D 0C MOV ECX,DWORD PTR SS:[EBP+C]

00412BA3 E8 1B000000 CALL Ekd5.00412BC3

00412BA8 |. 83F8 00 CMP EAX,0

00412BAB |. 75 0D JNZ SHORT Ekd5.00412BBA

00412BAD |. FF75 10 PUSH DWORD PTR SS:[EBP+10]

00412BB0 |. 6A 32 PUSH 32

00412BB2 |. E8 DDCA0B00 CALL Ekd5.004CF694

00412BB7 |. 0145 10 ADD DWORD PTR SS:[EBP+10],EAX

00412BBA 8B4D 10 MOV ECX,DWORD PTR SS:[EBP+10]

00412BBD 8BE5 MOV ESP,EBP

00412BBF 5D POP EBP

00412BC0 C2 1000 RETN 10

00412BC3 55 PUSH EBP

00412BC4 8BEC MOV EBP,ESP

00412BC6 E8 DC880200 CALL Ekd5.0043B4A7

00412BCB 3C 27 CMP AL,27

00412BCD 77 0D JA SHORT Ekd5.00412BDC

00412BCF 25 FF000000 AND EAX,0FF

00412BD4 8A80 C0204D00 MOV AL,BYTE PTR DS:[EAX+4D20C0]

00412BDA EB 02 JMP SHORT Ekd5.00412BDE

00412BDC 33C0 XOR EAX,EAX

00412BDE 8BE5 MOV ESP,EBP

00412BE0 5D POP EBP

00412BE1 C3 RETN

作者:

zhoufangzun 时间: 2021-5-18 20:21

......

[ 本帖最后由 zhoufangzun 于 2021-5-20 21:55 编辑 ]

作者:

whh 时间: 2021-5-19 20:17

原帖由 zhoufangzun 于 2021-5-18 20:21 发表

00412BD4 8A80 C0204D00 MOV AL,BYTE PTR DS:EAX+4D20C1]

问题没有解决

作者:

zhoufangzun 时间: 2021-5-20 21:56

原帖由 whh 于 2021-5-19 20:17 发表

问题没有解决

0043BDA9 E8 C26DFDFF CALL 00412B70

00412B70 55 PUSH EBP

00412B71 8BEC MOV EBP,ESP

00412B73 FF75 14 PUSH DWORD PTR SS:[EBP+14]

00412B76 FF75 10 PUSH DWORD PTR SS:[EBP+10]

00412B79 FF75 0C PUSH DWORD PTR SS:[EBP+C]

00412B7C FF75 08 PUSH DWORD PTR SS:[EBP+8]

00412B7F E8 2D62FFFF CALL 00408DB1

00412B84 8945 10 MOV DWORD PTR SS:[EBP+10],EAX

00412B87 8B4D 08 MOV ECX,DWORD PTR SS:[EBP+8]

00412B8A E8 003AFFFF CALL 0040658F

00412B8F 6A 01 PUSH 1

00412B91 6A 01 PUSH 1

00412B93 6A 48 PUSH 48

00412B95 6A 00 PUSH 0

00412B97 E8 3DD6FFFF CALL 004101D9

00412B9C 85C0 TEST EAX,EAX

00412B9E 74 1A JE SHORT 00412BBA

00412BA0 8B4D 0C MOV ECX,DWORD PTR SS:[EBP+C]

00412BA3 E8 1B000000 CALL 00412BC3

00412BA8 83F8 00 CMP EAX,0

00412BAB 75 0D JNZ SHORT 00412BBA

00412BAD FF75 10 PUSH DWORD PTR SS:[EBP+10]

00412BB0 6A 1E PUSH 1E

00412BB2 E8 DDCA0B00 CALL 004CF694

00412BB7 0145 10 ADD DWORD PTR SS:[EBP+10],EAX

00412BBA 8B45 10 MOV EAX,DWORD PTR SS:[EBP+10]

00412BBD 8BE5 MOV ESP,EBP

00412BBF 5D POP EBP

00412BC0 C2 1000 RETN 10

00412BC3 55 PUSH EBP

00412BC4 8BEC MOV EBP,ESP

00412BC6 E8 DC880200 CALL 0043B4A7

00412BCB 3C 27 CMP AL,27

00412BCD 77 0D JA SHORT 00412BDC

00412BCF 25 FF000000 AND EAX,0FF

00412BD4 8A80 E22B4100 MOV AL,BYTE PTR DS:[EAX+412BE2]

00412BDA EB 02 JMP SHORT 00412BDE

00412BDC 33C0 XOR EAX,EAX

00412BDE 8BE5 MOV ESP,EBP

00412BE0 5D POP EBP

00412BE1 C3 RETN

00412BE2 0000 ADD BYTE PTR DS:[EAX],AL

00412BE4 0000 ADD BYTE PTR DS:[EAX],AL

作者:

whh 时间: 2021-5-21 09:52

原帖由 zhoufangzun 于 2021-5-20 21:56 发表

0043BDA9 E8 C26DFDFF CALL 00412B70

00412B70 55 PUSH EBP

00412B71 8BEC MOV EBP,ESP

00412B73 FF75 14 PUSH DWORD PTR SS:

00412B76 FF75 ...

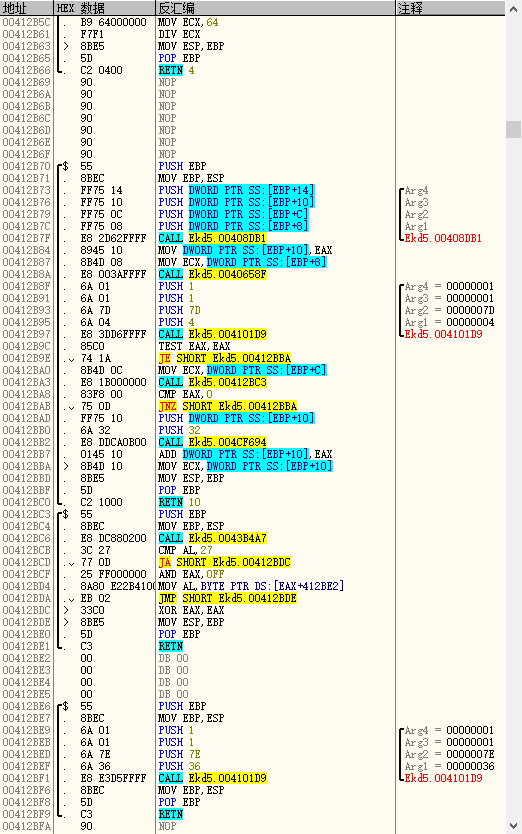

00412BC3 /$ 55 PUSH EBP

00412BC4 |. 8BEC MOV EBP,ESP

00412BC6 |. E8 DC880200 CALL Ekd5.0043B4A7

00412BCB |. 3C 27 CMP AL,27

00412BCD |. 77 0D JA SHORT Ekd5.00412BDC

00412BCF |. 25 FF000000 AND EAX,0FF

00412BD4 |. 8A80 E22B4100 MOV AL,BYTE PTR DS:[EAX+412BE2]

00412BDA |. EB 02 JMP SHORT Ekd5.00412BDE

00412BDC |> 33C0 XOR EAX,EAX

00412BDE |> 8BE5 MOV ESP,EBP

00412BE0 |. 5D POP EBP

00412BE1 \. C3 RETN

00412BE2 00 DB 00

00412BE3 00 DB 00

00412BE4 00 DB 00

00412BE5 00 DB 00

还是没效果

图片附件:

微信截图_20210521095206.png (2021-5-21 09:52, 45.86 K) / 该附件被下载次数 138

图片附件:

微信截图_20210521095206.png (2021-5-21 09:52, 45.86 K) / 该附件被下载次数 138

http://www.xycq.org.cn/forum/attachment.php?aid=149018

作者:

zhoufangzun 时间: 2021-5-21 10:02

43bda9你到底写了没?

作者:

whh 时间: 2021-5-21 10:20 标题: 回复 #17 zhoufangzun 的帖子

写了

[ 本帖最后由 whh 于 2021-5-21 10:22 编辑 ]

图片附件:

微信截图_20210521102008.png (2021-5-21 10:20, 5.07 K) / 该附件被下载次数 135

图片附件:

微信截图_20210521102008.png (2021-5-21 10:20, 5.07 K) / 该附件被下载次数 135

http://www.xycq.org.cn/forum/attachment.php?aid=149019

图片附件:

微信截图_20210521102140.png (2021-5-21 10:22, 45.38 K) / 该附件被下载次数 135

图片附件:

微信截图_20210521102140.png (2021-5-21 10:22, 45.38 K) / 该附件被下载次数 135

http://www.xycq.org.cn/forum/attachment.php?aid=149020

作者:

zhoufangzun 时间: 2021-5-21 10:59

原帖由 whh 于 2021-5-21 10:20 发表

写了

用6.2修正版重新对着我的代码抄一遍。

作者:

whh 时间: 2021-5-21 11:38

原帖由 zhoufangzun 于 2021-5-21 10:59 发表

用6.2修正版重新对着我的代码抄一遍。

找到出问题的地方了,现已解决

00412BBA 8B45 10 MOV EAX,DWORD PTR SS:[EBP+10]

谢谢

作者:

whh 时间: 2021-5-21 18:50 标题: 回复 #19 zhoufangzun 的帖子

还是有点问题,只对前四个兵种生效,从第五个(04号)开始的骑兵兵种都不会受到额外伤害

作者:

zhoufangzun 时间: 2021-5-21 19:38

原帖由 whh 于 2021-5-21 09:52 发表

00412BC3 /$ 55 PUSH EBP

00412BC4 |. 8BEC MOV EBP,ESP

00412BC6 |. E8 DC880200 CALL Ekd5.0043B4A7

00412BCB |. 3C 27 CMP AL,27

00412BCD |. 77 0D ...

00412BC3 /$ 55 PUSH EBP

00412BC4 |. 8BEC MOV EBP,ESP

00412BC6 |. E8 DC880200 CALL Ekd5.0043B4A7

00412BCB |. 3C 27 CMP AL,27

00412BCD |. 77 0D JA SHORT Ekd5.00412BDC

00412BCF |. 25 FF000000 AND EAX,0FF

00412BD4 |. 8A80 E22B4100 MOV AL,BYTE PTR DS:[EAX+412BE2]

00412BDA |. EB 02 JMP SHORT Ekd5.00412BDE

00412BDC |> 33C0 XOR EAX,EAX

00412BDE |> 8BE5 MOV ESP,EBP

00412BE0 |. 5D POP EBP

00412BE1 \. C3 RETN

00412BE2 00 DB 00

00412BE3 00 DB 00

00412BE4 00 DB 00

00412BE5 00 DB 00

改为:

00412BC3 55 PUSH EBP

00412BC4 8BEC MOV EBP,ESP

00412BC6 E8 DC880200 CALL 0043B4A7

00412BCB 3C 27 CMP AL,27

00412BCD 77 0D JA SHORT 00412BDC

00412BCF 25 FF000000 AND EAX,0FF

00412BD4 8A80 C0204D00 MOV AL,BYTE PTR DS:[EAX+4D20C0] 这是兵种移动声音的地址。当EAX的值为0,即是马蹄声的时候就会受到额外伤害。

00412BDA EB 02 JMP SHORT 00412BDE

00412BDC 33C0 XOR EAX,EAX

00412BDE 8BE5 MOV ESP,EBP

00412BE0 5D POP EBP

00412BE1 C3 RETN

00412BE2 90 NOP

00412BE3 90 NOP

00412BE4 90 NOP

00412BE5 90 NOP

作者:

whh 时间: 2021-5-23 20:40 标题: 回复 #22 zhoufangzun 的帖子

谢了,之前闪退是因为用了旧存档

| 欢迎光临 轩辕春秋文化论坛 (http://www.xycq.org.cn/forum/) |

Powered by Discuz! 5.0.0 |